Административные привилегии

Административные разрешения являются специфическими для объектов Active Directory и определяют, какие действия администратор может выполнять с этими объектами. Разрешения, которые обсуждались до сих пор, основаны на списках ACL, приложенных к каждому объекту Active Directory. Пользовательские привилегии отличаются тем, что они применяются к учетным записям пользователя. Пользовательские привилегии пользователь получает за то, кем он является, а не за то, что он имеет разрешения изменять специфический объект Active Directory. Например, есть два способа дать пользователю (или группе) право добавлять рабочие станции к домену. Один способ состоит в том, чтобы дать пользователю (или группе) разрешение Create Computer Objects (Создание компьютерных объектов) на уровне OU или контейнера Computers (Компьютеры). Это позволит пользователю добавить необходимое количество рабочих станций к домену в указанном контейнере.

Другой способ состоит в том, чтобы дать пользователю привилегию добавления компьютеров к домену. Она является частью политики Default Domain Controllers Policy (Заданная по умолчанию политика контроллеров домена). Любой пользователь, имеющий эту привилегию, может добавить к домену до десяти рабочих станций. По умолчанию это разрешение предоставляется группе Domain Users (Пользователи домена).

Административные разрешения

Чтобы устанавливать или удалять Active Directory, ваша учетная запись должна иметь соответствующие административные разрешения. Тип разрешений учетной записи зависит от типа создаваемого домена. Мастер инсталляции Active Directory проверяет разрешения учетной записи перед установкой службы каталога. Если вы войдете в систему с учетной записью, не имеющей административных разрешений, мастер запросит вас о соответствующих сертификатах учетной записи.

Чтобы создать новый корневой домен леса, вы должны войти в систему с правами локального администратора, но сетевые сертификаты для этого не нужны. Если вы собираетесь создать новый корневой домен дерева или новый дочерний домен в существующем дереве, необходим сетевой сертификат для установки домена. Чтобы создать новый корневой домен дерева, вы должны предъявить сертификат учетной записи члена группы Enterprise Admins (Администраторы предприятия). Чтобы установить дополнительный контроллер домена в существующий домен, вы должны предъявить сертификаты, которые имеют разрешения присоединять компьютер к домену и создавать объект NTDS Setting (Параметры настройки NTDS) в разделе конфигурации каталога. Глобальная группа Domain Admins (Администраторы домена) имеет такой уровень разрешений.

Административные шаблоны

Одна из наиболее мощных опций, предназначенных для управления рабочими столами пользователей с помощью групповых политик, состоит в использовании административных шаблонов. Административные шаблоны применяются для конфигурирования параметров настройки системного реестра на компьютерах с системами Windows 2000 Server, Windows 2000 Professional, Windows XP Professional или Windows Server 2003. Административные шаблоны могут использоваться для конфигурирования большого количества разнообразных параметров настройки, которых существует более 700. Их так много, что этот раздел, возможно, не сможет охватить их все. В таблице 13-7 приводится краткий обзор только нескольких административных шаблонов, чтобы вы почувствовали силу групповых политик. Административные шаблоны имеются также и в Active Directory Windows 2000, но в Windows Server 2003 добавлено около 150 новых параметров настройки. В таблице 13-7 перечисляются также некоторые новые функции, которые доступны в Active Directory Windows Server 2003 клиентам с Windows XP Professional.

Табл. 13-7. Образец административных шаблонов

| Место расположения административного шаблона | Пояснение | ||

| Computer Conf iguration\ Administrative Templates\ System\Net Logon | Обеспечивает разнообразные параметры настройки, управляющие местом расположения клиентского компьютера и кэшированием записей DNS контроллера домена. | ||

| Computer Configuration\ Administrative Templates\ System\Remote Assistance | Обеспечивает параметры настройки для функции Remote Assistance (Удаленная помощь), имеющейся в системе Windows ХР Professional. | ||

| Computer Conf iguration\ Administrative Templates\ Windows Components\ Terminal Services | Обеспечивает параметры настройки, которые могут использоваться для конфигурирования служб терминала Terminal Services на сервере и на клиентах. | ||

| User Conf iguration\ Administrative Templates\ Network\Network Connections | Обеспечивает конфигурирование параметров настройки, предназначенных для управления сетевыми связями, и ограничения доступа пользователей к сетевым подключениям. | ||

| User Conf iguration\ Admin istrative Templates\Control Panel

User Conf iguration\ Administrative Templates\ Windows Components\ Internet Explorer | Обеспечивает конфигурацию частей панели управления и возможности пользователей по изменению параметров настройки через панель управления.

Обеспечивает разнообразные параметры настройки, предназначенные для управления конфигурацией приложения Internet Explorer. Требуется Internet Explorer версии 5.01 или более поздней. |

Дополнительная информация. Полный список всех параметров настройки групповых политик смотрите по адресу http:// www.microsoft.com/windowsxp/prdytechinfo/administration/ policy /winxpgpset.xls.

Одно из усовершенствований Active Directory Windows Server 2003 — это улучшенная справка по административным шаблонам. Теперь Active Directory поставляется с полным набором справочных файлов, детализирующих каждую подборку административных шаблонов. Чтобы получить доступ к расширенной справке по административным шаблонам, щелкните правой кнопкой мыши на папке Administrative Templates в редакторе объектов групповой политики и выберите Help (Справка). Затем выберите подходящую категорию административного шаблона. На рисунке 13-10 показаны детали, касающиеся категории System (Система).

Системные политики в Windows NT обеспечивают функциональные возможности, подобные функциональности административных шаблонов в Active Directory Windows Server 2003. Оба инструмента позволяют делать изменения системного реестра в системе клиентов для модификации конфигурации рабочей станции. Однако административные шаблоны обеспечивают существенные преимущества по сравнению с системными политиками. Одно из самых больших преимуществ состоит в том, что они не оставляют неудаляемых следов в системном реестре, как это делают системные политики. Когда вы делаете изменение, используя системную политику, оно записывается в системный реестр, и для того чтобы изменить эту установку снова, надо делать это вручную или использовать системную политику. Если вы удалите системную политику, изменения, сделанные к системному реестру, не будут удалены.

В Active Directory изменения системного реестра, сделанные административными шаблонами, записываются в специальные подключи в системном реестре. Любые изменения, сделанные в разделе User Configuration, записываются в ключе HKEY_CURRENT_USER и сохраняются в папке \Software\Policies или \Software\Microsoft\Windows\CurrentVersion\Policies. Изменения, сделанные в разделе Computer Configuration, сохраняются под теми же самыми подключами в ключе НКЕY_LOCAL_MACHINE. При начальной загрузке компьютера или при входе пользователей в систему загружаются обычные параметры настройки системного реестра, а затем эти ключи исследуются на наличие дополнительных параметров настройки. Если эти параметры будут найдены, то они загрузятся в системный реестр, записываясь поверх существующих записей, если такие записи имеются. Если административный шаблон удален, или компьютер (пользователь) будет перемещен в другой контейнер, где данный шаблон не применяется, информация в ключах Policies удаляется. Это означает, что административные шаблоны больше не применяются, но обычные параметры настройки системного реестра будут применяться.

Рис. 13-10. В Центре справки и поддержки имеется детальное описание каждой опции административного шаблона

Административные шаблоны хранятся в нескольких текстовых файлах .adm. По умолчанию эти файлы расположены в папке %systemroot %\Inf . В таблице 13-8 перечислены файлы административных шаблонов, которые по умолчанию устанавливаются с системой Windows Server 2003.

Табл. 13-8. Заданные по умолчанию шаблоны, загружаемые в систему Windows Server 2003

|

Административный шаблон |

Параметры настройки конфигурации |

|

System.adm |

Системные параметры настройки. |

|

Inetres.adm |

Параметры настройки приложения Internet Explorer. |

|

Wmplayer.adm |

Параметры настройки приложения Microsoft Windows Media Player. |

|

Conf.adm |

Параметры настройки приложения Microsoft NetMeeting. |

|

Wuau.adm |

Параметры настройки Windows Update. |

Рис. 13-11. Одна из записей в файле System.adm

Административные шаблоны для каждой групповой политики хранятся в папке Sysvol, расположенной на контроллере домена, и реплицируются на все другие контроллеры домена в домене. Шаблоны хранятся в файле Registry.pol, расположенном в папке %systemroot%\ SYSVOL\ sysvol\ domainname\ Policies\ GroupPolicyGUID\ Machine для компьютерной конфигурации и в папке %systemroot%\ SYSVOL\ sysvol\ domainname\ Policies\ GroupPolicyGUID\ User для пользовательской конфигурации.

Табл. 13-9. Компоненты опции шаблона

|

Компонент шаблона |

Объяснение |

||

|

Policy (Политика) Keyname (Ключ) |

Идентифицирует название политики. Идентифицирует ключ системного реестра, который изменяется с помощью этой установки. |

||

|

Компонент шаблона |

Объяснение |

||

|

Supported (Поддержанный) |

Идентифицирует поддерживаемые рабочие станции или версии программного обеспечения, необходимые для этой установки. Включают поддержку Windows XP Professional, Windows 2000 или Windows 2000 с сервисным пакетом, Microsoft Windows Media Player, версия 9. |

||

|

Explain (Объяснение) |

Идентифицирует текст, который объясняет параметры настройки политики. Фактический текст дан ниже в файле .adm. |

||

|

Part (Часть) |

Идентифицирует записи, которые можно сконфигурировать для этой политики. |

||

|

Valuename (^Значение) |

Идентифицирует значение системного реестра, которое будет заполнено информацией из этого параметра настройки. |

||

Административные шаблоны имеют большое количество административных опций. Только анализ всех политик и выделение тех, которые необходимы для вашей организации, может стать совершенно обескураживающей задачей. В большинстве случаев лучшим подходом к использованию административных шаблонов является медленное и осторожное начало. Возможно, вы захотите сконфигурировать некоторые основные параметры настройки, например, запретить пользователям использование инструментов редактирования системного реестра и изменение системы через большую часть панелей управления. Другой способ определить, какие параметры настройки являются наиболее критическими для вашей организации, состоит в том, чтобы проследить звонки, поступающие в сервисный отдел. Просматривая их, можно идентифицировать многие проблемы. Затем можно определить, имеется ли такой административный шаблон, который можно использовать для изменения этой установки или предотвращения возможного ее изменения пользователями после того, как вы сами ее сконфигурировали. Таким образом, вы сможете медленно внедрить политику административного шаблона, которая сможет справиться с наиболее критическими проблемами, возникающими в вашей сети.

Система Windows 2000 содержала первый

Система Windows 2000 содержала первый выпуск Active Directory, и многие из средств администрирования, которые поставлялись с Windows 2000, имели ограничения в некоторых важных аспектах. Средства администрирования Windows Server 2003 обеспечивают усовершенствованные функциональные возможности.

Функциональность Drag and drop. Наиболее популярной новой функцией Active Directory Windows Server 2003 является перетаскивание объектов в пределах инструментов администрирования Active Directory. Теперь вы можете перемещать пользователя из одной OU в другую путем перетаскивания значка учетной записи пользователя. Вы можете добавить существующего пользователя к группе перемещением значка учетной записи пользователя в учетную запись группы.

Одновременное редактирование нескольких элементов. Еще одна новая функция — возможность редактировать несколько объектов одновременно. В Active Directory Windows 2000 вы можете изменять только один объект за раз. С помощью инструмента администрирования Active Directory Users And Computers Windows Server 2003 можно изменять одновременно большое число объектов. Предположим, что все пользователи отдела Marketing (Маркетинг) переезжают в другое офисное здание, и вы должны заменить адрес для всех учетных записей пользователей. Используйте средство поиска, чтобы найти учетные записи пользователей, у которых атрибут Department установлен на значение Marketing. Затем выделите все учетные записи в окне результатов поиска, щелкните на них правой кнопкой мыши и выберите Properties (Свойства). Теперь вы можете изменять общие атрибуты для всех учетных записей одновременно. Ваш домен должен работать на функциональном уровне Windows Server 2003, чтобы позволить одновременное редактирование нескольких элементов.

Сохранение запросов. В больших организациях с тысячами пользователей администраторы всегда находят объекты Active Directory с помощью поиска, а не просмотра. Опция сохранения запросов означает, что вы можете однажды создать запрос на поиск, а затем сохранить его для повторного использования в другое время. Возможно, вы захотите выполнять ежемесячную проверку, чтобы узнать, какие учетные записи пользователя не использовались для входа в домен в последние 30 дней. Щелкните правой кнопкой мыши на контейнере Saved Query (Сохраненные запросы) и выберите New (Новый)><Querу (Запрос), чтобы создать запрос для поиска этой информации, а затем один раз в месяц просто щелкните на запросе, чтобы увидеть самый последний список.

Инструменты командной строки Active Directory Windows Server 2003 включают множество новых средств, предназначенных для управления объектами Active Directory: утилиты Dsadd и Dsmod (для добавления или изменения объектов Active Directory соответственно), Dsrm (для удаления объектов Active Directory), Dsmove (для перемещения объектов из одного контейнера в другой), Dsquery (для поиска списка объектов) и Dsget (для отображения атрибутов объекта). Смотрите Help And Support Center (Центр справки и поддержки) для получения детальной информации о том, как использовать эти инструменты.

Администрирование объектов групповой политики

Как только объект GPO создан, вы можете изменять его конфигурацию. Большинство этих модификаций будет осуществляться на вкладке Group Policy окна Properties (Свойства) контейнерного объекта, с которым связан объект GPO (см. рис. 11-4). В таблице 11-3 объясняются опции конфигурации, доступные в этом окне.

Рис. 11-6. Создание нового GPO-объекта загружает заданные по умолчанию параметры настройки групповой политики

Табл. 11 -3. Конфигурирование параметров настройки GPO

| Опция интерфейса | Пояснение | ||||

| Add (Добавить) | Используется для связи предварительно созданного объекта GPO с контейнерным объектом. Когда вы щелкнете на кнопке Add, появится окно, подобное окну на рисунке 11*5. Вы можете найти любой объект GPO в вашей организации и связать его с этим контейнером. | ||||

| Edit (Редактирование) | Используется для модификации опций конфигурации объекта GPO, изменяя содержание GPO. Когда вы щелкнете на кнопке Edit, появится соответствующее окно (см. рис. 11-6). | ||||

| Options (Опции) | Используется для конфигурирования опции No Override (He подменять) и для отключения объекта GPO. Они будут подробно обсуждаться в разделе «Наследование групповой политики и применение» далее в этой главе. | ||||

| Опция интерфейса | Пояснение | ||||

| Delete (Удалить) | Используется для удаления объекта GP При выборе этой опции вы можете или по ностью удалить GPO из Active Directory, и. удалить только связи с данным контейне ным объектом. | ||||

| Properties (Свойства) | Используется для конфигурирования то] применяется ли этот объект GPO к компы терам и пользователям или к обоим. Кро: того, используется для конфигурирован: опций защиты объекта GPO. Эти опции ко фигурирования будут подробно обсуждать в разделе «Фильтрация применения групп вой политики» далее в этой главе. | ||||

Аудит использования административных разрешений

Важным аспектом обеспечения безопасности службы Active Directory является создание тщательно спланированной конфигурации защиты всего домена. Этот план должен ясно и точно определить, какие разрешения должна иметь каждая административная группа. Другим существенным компонентом защиты домена является аудит использования этих разрешений. Аудит служит достижению двух целей. Во-первых, он обеспечивает свидетельство изменений, которые были сделаны к каталогу. Если в каталоге были сделаны изменения, вы должны проследить, кто их сделал. Это особенно важно, если в информации домена произведены неправильные или злонамеренные изменения. Второй целью аудита является обеспечение дополнительной проверки административных прав, применяемых по всему домену. Периодически исследуя регистрационные журналы аудита, вы сможете определить, применяет ли административные права тот, кто не должен их иметь.

Включение аудита изменений, сделанных для объектов Active Directory, состоит из двух шагов. Первый шаг состоит во включении аудита на уровне OU Domain Controllers (Контроллеры домена). Это делается с помощью инструмента администрирования Domain Controller Security Policy (Политика безопасности контроллера домена). На консоли Microsoft Management Console (ММС) выберите оснастку File>Add/ Remove (Файл>Добавление/Удаление), щелкните на кнопке Add (Добавить), а затем добавьте Group Policy Object Editor (Редактор объектов групповой политики). В Group Policy Wizard (Мастер групповой политики), щелкните на кнопке Browse (Просмотр), затем трижды щелкните на Domain Controllers.domainname.com (где domainname — имя домена, в котором вы включаете аудит). На рисунке 9-9 показана заданная по умолчанию конфигурация аудита в Active Directory Windows Server 2003.

Рис. 9-9. Конфигурирование аудита в организационных единицах Default Domain Controllers

Если нужно производить аудит изменений для объектов Active Directory, вы должны гарантировать, что включена функция Audit Account Management (Аудит управления учетными записями). В этом случае все модификации, сделанные для объектов Active Directory, могут быть проверены. Вы можете делать аудит успешных изменений к Active Directory, а также неудавшихся попыток изменения Active Directory.

По умолчанию служба Active Directory Windows Server 2003 сконфигурирована для проведения аудита всех успешных действий по управлению учетными записями.

Разрешение аудита на уровне OU контроллера домена является первым шагом в предоставлении аудита. Это дает возможность сконфигурировать аудит для реальных объектов, расположенных в пределах данного домена. Чтобы разрешить аудит объекта Active Directory, обратитесь к окну Properties (Свойства) этого объекта через соответствующий инструмент Active Directory. Затем выберите вкладку Security (Безопасность), щелкните на Advanced (Дополнительно) и выберите вкладку Auditing (Аудит). На рисунке 9-10 показано окно инструмента Active Directory Users And Computers и заданная по умолчанию установка для аудита OU в Active Directory.

Рис. 9-10. Конфигурирование аудита объектов Active Directory

Чтобы добавить больше записей для аудита, щелкните на кнопке Add (Добавить) и выберите пользователей или группы, действия которых вы хотите контролировать. В большинстве случаев вы должны выбрать группу Everyone, чтобы модификации, сделанные любым пользователем, подвергались аудиту. Затем вы можете выбрать, какие действия вы хотите подвергать аудиту. Вы можете делать аудит всех модификаций, сделанных для любого объекта в контейнере, для определенного типа объектов или для определенных свойств объектов. Вы можете допустить аудит всех успешных модификаций, всех неудавшихся попыток модификации или оба варианта. Если вы включите аудит всех успешных модификаций, вы будете отслеживать все изменения, сделанные к каталогу. Если вы включите аудит неудавшихся попыток модификаций, вы сможете контролировать любые незаконные попытки изменить информацию каталога. Как только аудит включен, все контрольные события записываются в файле регистрации Security, доступном через инструмент Event Viewer (Средство просмотра событий).

Разрешение аудита делается просто. Управлять аудитом гораздо сложнее. Если вы разрешаете аудит всех модификаций каталога на уровне OU контроллера домена, то файл регистрации Security будет расти очень быстро. Почти все события будут законными изменениями, и не будут представлять для вас никакого интереса, кроме как отслеживание событий. Однако среди законных изменений может быть разбросано несколько изменений, о которых вы должны знать. Проблема состоит в том, чтобы среди большого количества обычных событий найти несколько интересных контрольных событий. В некоторых компаниях одному администратору каждый день поручают просмотр зарегистрированных событий. Наилучший способ справиться с этой проблемой состоит в том, чтобы создать некоторый автоматизированный способ анализа файлов регистрации событий. Другой путь состоит в использовании инструмента Microsoft Operations Manager (Менеджер операций) (отдельно продаваемый продукт) для фильтрации событий и вынесения предупреждений только в случае интересных событий.

Дополнительная информация. Если вы хотите больше узнать о продукте Microsoft Operations Manager (MOM), посетите веб-сайт http://www.microsoft.com/mom. MOM обеспечивает большое количество функциональных возможностей, которые выходят далеко за пределы проблемы контроля журналов безопасности.

Аутентификация

Чтобы процессы защиты, включающие использование идентификаторов SID и записей ACL, работали должным образом, должен существовать какой-то способ, которым пользователь получает доступ к сети. По существу, пользователи должны иметь возможность доказать, что они являются теми, кем они себя представляют, чтобы извлечь свою лексему доступа с контроллера домена. Этот процесс называется аутентификацией.

Аутентификация происходит перед входом клиента в систему. Когда пользователь садится за компьютер с системами Windows 2000 или Microsoft Windows XP Professional и вводит Ctrl+Alt+Del, служба Winlogon локального компьютера переключается на экран входа в систему и загружает файл Graphic Identification and Authentication (GINA) (Графическая идентификация и аутентификация) из библиотеки динамической компоновки (DLL). По умолчанию этот файл — Msgina.dll. Однако сторонние производители могут создавать альтернативные файлы GINA (например, клиент системы Netware использует файл Nwgina.dll). После того как пользователь впечатал имя пользователя, пароль и выбрал домен, GINA передает введенные «верительные грамоты» службе Winlogon. Winlogon передает информацию локальной службе безопасности LSA (Local Security Authority). Служба LSA немедленно применяет к паролю пользователя операцию одностороннего кэширования и удаляет понятный текстовый пароль, который пользователь напечатал. Затем вызывается соответствующий провайдер защиты (SSP — Security Support Provider) через интерфейс провайдеров защиты (SSPI - Security Support Provider Interface). Windows Server 2003 обеспечивает двух основных SSP-провайдеров для сетевой аутентификации — KerbeVos SSP и NT LAN Manager (NTLM) SSP. Если клиенты с системой Windows 2000, или более поздней, входят в сеть системы Windows 2000 или Windows Server 2003, выбирается SSP Kerberos, и информация передается SSP. Затем SSP связывается с контроллером домена для подтверждения подлинности пользователя. Опознавательный процесс с использованием протокола Kerberos будет описан далее в этой главе.

Если процедура входа в систему прошла успешно, значит, пользователь аутентифицирован, и ему предоставлен доступ к сети. Если пользователь вошел в домен и все ресурсы, к которым пользователю нужно обратиться, находятся в том же самом лесу, то это единственный момент аутентификации пользователя. Пока пользователь не выйдет из системы, все разрешения, которые он получит в сети, будут основаны на начальной аутентификации.

Аутентификация на базе протокола Kerberos

На компьютерах с системой Microsoft Windows 2000 Professional или Windows XP Professional, на серверах с Windows 2000 Server или Windows Server 2003 аутентификация по протоколу Kerberos начинается с того, что служба LSA вызывает провайдера защиты Kerberos. Когда пользователь входит в систему, впечатывая имя пользователя и пароль, компьютер клиента применяет одностороннее хэширование к паролю пользователя для создания секретного ключа, который кэшируется в надежной памяти на компьютере. Одностороннее хэширование означает, что пароль не может быть восстановлен исходя из хэш-значения (hash).

Для осуществления процесса входа клиента в систему клиент и сервер выполняют следующие действия.

Провайдер Kerberos SSP на рабочей станции посылает опознавательное сообщение службе KDC (см. рис. 8-1). Это сообщение включает: • имя пользователя;

область (realm) пользователя (имя домена);

запрос на TGT-билет;

предварительные опознавательные данные, которые включают метку времени.

Предварительные опознавательные данные зашифрованы с помощью секретного ключа, полученного из пользовательского пароля.

Рис. 8-1. Получение билета Kerberos TGT

Когда сообщение достигдет сервера, сервер исследует имя пользователя, а затем проверяет базу данных каталога в поисках своей копии секретного ключа, связанного с данной учетной записью пользователя. Сервер расшифровывает зашифрованные в сообщении данные с помощью секретного ключа и проверяет временную метку. Если расшифровка прошла успешно, и временная метка отличается от текущего времени на сервере в пределах 5 минут, сервер готов подтвердить подлинность пользователя. Если расшифровка окажется неудачной, это означает, что пользователь ввел неправильный пароль, и аутентификация потерпит неудачу. Если временная метка отличается более чем на 5 минут от текущего времени на сервере, то аутентификация также потерпит неудачу. Причина такой маленькой разницы во времени состоит в том, что она должна предотвратить возможную попытку перехвата опознавательного пакета с последующим повторением его в более позднее время. Заданная по умолчанию максимальная допустимая разница во времени, составляющая 5 минут, может быть сконфигурирована в политике защиты домена.

После аутентификации пользователя сервер посылает клиенту сообщение, которое включает ключ сеанса и TGT (см. рис. 8-1). Ключ сеанса - это ключ шифрования, который клиент будет использовать для взаимодействия с KDC вместо секретного ключа клиента. TGT — это билет сеанса, который предоставляет пользователю доступ к контроллеру домена. В течение срока службы TGT клиент предъявляет TGT контроллеру домена всякий раз, когда ему требуется обратиться к сетевым ресурсам. Полное сообщение от сервера зашифровано с помощью секретного ключа пользователя. Кроме того, билет TGT зашифрован с помощью долгосрочного секретного ключа сервера.

Когда пакет прибывает на компьютер клиента, секретный ключ пользователя используется для расшифровки пакета. Если расшифровка прошла успешно и временная метка допустима, то компьютер пользователя предполагает, что центр KDC надежно идентифицировал пользователя, потому что ему знаком его секретный ключ. Ключ сеанса затем кэшируется на локальном компьютере, пока не кончится срок его действия или пока пользователь не сделает выход из системы рабочей станции. Этот ключ сеанса будет использоваться для шифрования всех будущих подключений к центру KDC, т.е. клиент больше не должен помнить секретный ключ, и он удаляется из кэша рабочей станции. Билет TGT сохраняется в зашифрованной форме в кэше рабочей станции.

Примечание. Протокол Kerberos включает в себя Authentication Service (AS) Exchange (Коммутатор аутентификационной службы), который является подпротоколом, предназначенным для выполнения начальной аутентификации пользователя. Только что описанный процесс использует подпротокол AS Exchange. Начальное сообщение, посланное клиентом к центру KDC, называется сообщением KRB_AS_REQ. Ответ сервера клиенту называется сообщением KRB_AS_REP. *•

Пользователь был опознан, но он все еще не имеет никакого доступа к сетевым ресурсам. TGT - это билет сеанса, который предоставляет доступ к центру KDC, но чтобы получить доступ к каким-либо другим сетевым ресурсам, пользователь должен получить другой билет сеанса от KDC центра (см. рис. 8-2.) Рабочая станция клиента посылает запрос на билет сеанса к центру KDC. Запрос включает имя пользователя, билет TGT, предоставленный в процессе аутентификации, имя сетевой службы, к которой пользователь хочет получить доступ, и временную метку, которая зашифрована с использованием ключа сеанса, полученного в процессе AS Exchange.

Рис. 8-2. Получение билета сеанса Kerberos для сетевого ресурса

Служба KDC расшифровывает билет TGT, используя свой долгосрочный ключ. Затем она извлекает ключ сеанса из билета TGT и расшифровывает временную метку, чтобы убедиться, что клиент использует правильный ключ сеанса, и гарантировать, что временная метка допустима. Если ключ сеанса и временная метка приемлемы, то KDC готовит билет сеанса для доступа к сетевой службе.

Билет сеанса включает две копии ключа сеанса, который клиент будет использовать для соединения с требуемым ресурсом. Первая копия ключа сеанса зашифрована, используя ключ сеанса клиента, полученный в процессе начального входа в систему. Вторая копия ключа сеанса предназначена для сетевой службы и включает информацию о доступе пользователя. Эта часть билета сеанса зашифрована, используя секретный ключ сетевой службы, который неизвестен рабочей станции клиента, но известен и службе KDC и сетевой службе, потому что сервер, на котором расположен ресурс, является членом сферы KDC.

Рабочая станция клиента кэширует обе части билета сеанса в памяти.

Примечание. Процесс, описанный в шагах с 5-го по 8-ой, использует подпротокол Ticket-Granting Service Exchange (Коммутатор службы предоставления билетов ). Запрос на билет сеанса, посланный клиентом, называется сообщением KRB_TGS_REQ; ответ сервера - сообщением KRB_TGS_REP.

Теперь клиент предъявляет билет сеанса сетевой службе для получения доступа (см. рис. 8-3.)

Рис. 8-3. Доступ к сетевой службе

Сетевая служба расшифровывает ключ сеанса, зашифрованный в билете сеанса, используя долгосрочный ключ, которым она владеет совместно с центром KDC. Если эта расшифровка прошла успешно, то сетевая служба знает, что билет выдан доверенной службой KDC. Затем сетевая служба расшифровывает лексему доступа пользователя, используя ключ сеанса, и проверяет пользовательский уровень доступа. Запрос клиента включает также временную метку, которая зашифрована с помощью ключа сеанса и проверена сервером.

Примечание. Процесс, описанный в шагах 9 и 10, использует под-протокол Client/Server (CS) Exchange. Запрос клиента называется сообщением KRB_AP_REQ.

В предположении, что аутентификация и проверка разрешения прошли успешно, клиенту предоставляется доступ к ресурсам сервера. Если клиент нуждается в дальнейшем использовании ресурса или службы, то билет сеанса перемещается из кэша, предназначенного для билета клиента, и передается на целевой сервер ресурса. Если срок действия билета сеанса истек, клиент должен обратиться к KDC для получения нового билета.

Дополнительная информация. Вы можете посмотреть содержимое кэша клиента, используя инструменты, доступные для загрузки на веб-сайте Microsoft. Инструмент KList.exe предоставляет интерфейс командной строки для просмотра и удаления билетов Kerberos. Инструмент Kerberos Tray (Kerbtray.exe) обеспечивает для просмотра билетов графический интерфейс пользователя (GUI). На рисунке 8-4 показан пример информации, предоставленной инструментом Kerberos Tray. Инструмент Kerberos Tray доступен по адресу http://www.microsoft.com/ windows2000/techinjo/reskit/tools/existing/kerbtray-o.asp , а инструмент KList доступен по адресу http://www.microsoft.co7n/windows2000/techinfo/reskit/tools/ existing /klist-o. asp.

Рис. 8-4. Просмотр билетов Kerberos с помощью инструмента Kerberos Tray

Процесс получения доступа к сетевому ресурсу показывает, что центр KDC вовлечен только в процесс начального входа в систему клиента, когда клиент первый раз пробует обращаться к ресурсу, расположенному на определенном сервере. Когда пользователь впервые входит в систему, ему выдается билет TGT, который предоставляет клиенту доступ к центру KDC в течение срока службы билета. Когда клиент пробует соединиться с сетевым ресурсом, он снова входит в контакт с KDC и получает билет сеанса для доступа к этому ресурсу. Билет сеанса включает лексему доступа пользователя. Когда эта лексема предъявляется серверу, на котором расположен ресурс, сервер определяет уровень доступа к ресурсу, который должен иметь данный пользователь.

Аутентификация, пересекающая границы домена

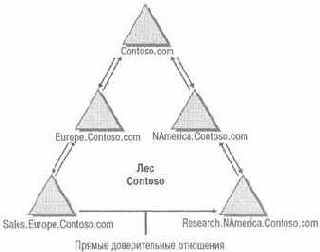

Тот же самый опознавательный процесс применяется и в том случае, когда при подтверждении подлинности пользователя пересекаются границы домена. Например, компания может иметь лес с тремя доменами, как показано на рисунке 8-5.

Рис. 8-5. Аутентификация, пересекающая границы домена

Если пользователь, имеющий учетную записью в домене Fabrikam.com, перейдет в домен NAmerica.Contoso.com и попытается войти в сеть, рабочая станция клиента сможет соединиться с контроллером домена в домене Fabrikam.com. В этом случае компьютер клиента посылает начальный запрос входа в систему на контроллер домена NAmerica.Contoso.com. Контроллер домена определяет, что учетная запись пользователя расположена в домене Fabrikam.com, так что нужно переправить запросы рабочей станции клиента к этому домену. Если все домены были сконфигурированы с прямыми доверительными отношениями (shortcut trusts), то контроллер домена может напрямую направить компьютер клиента к контроллеру домена в домене Fabrikam.com. Однако если прямых доверительных отношений не было создано, то нет и прямого доверительного отношения между доменами NAmerica.Contoso.com и Fabrikam.com. В этом случае контроллер домена NAmerica направит компьютер клиента к контроллеру домена в домене Contoso.com. Направление включает ключ сеанса, предоставляющий доступ к контроллеру домена в домене Contoso.com. Ключ сеанса создается, когда домен NAmerica добавляется к лесу Contoso.com и создаются начальные доверительные отношения между этими двумя доменами. Ключ сеанса гарантирует, что запрос на вход в систему исходит от доверенного домена. Затем компьютер клиента посылает опознавательный запрос к домену Contoso.com. Теперь клиент направляется к контроллеру домена в домене Fabrikam.com. Снова это направление включает ключ сеанса, необходимый для доступа к контроллеру домена. Далее компьютер клиента посылает запрос TGT на свой домашний контроллер домена в Fabrikam.com.

Аналогичный процесс происходит тогда, когда клиент пробует получить доступ к ресурсу, расположенному за пределами домашнего домена пользователя. В этом случае клиент должен получить билет сеанса от контроллера домена, расположенного в том домене, где находится ресурс, пока он не сможет соединиться с правильным контроллером домена.

Опознавательный процесс влияет на проект леса, особенно если пользователи часто входят на домены, к которым они сами не принадлежат, или обращаются к ресурсам других доменов. Если вы разрабатываете лес с несколькими доменами, клиенту, вероятно, придется пересекать весь путь доверительных отношений между доменами. Если это случается часто, нужно поместить контроллеры домена корневых доменов ближе к пользователям. Можно также использовать прямые доверительные отношения, чтобы направления контроллера домена посылались нужным доменам напрямую.

Автоматическое удаление Active Directory

Удаление Active Directory может происходить в автоматическом режиме, подобно автоматической инсталляции. Для этого используется командная строка. Единственное различие — содержание файла ответов.

Чтобы выполнить автоматическое удаление Active Directory, в командной строке или в диалоговом окне Run, напечатайте dcpromo/ answer:answer file (где answerfile — имя файла ответов, который вы создадите). Файл ответов содержит значения ключей, которые рассматривались выше. Важнейший ключ — IsLastDCInDomain —.может иметь значение Yes (Да) или No (Нет). Если вы устанавливаете значение этого ключа на Yes, то тем самым указываете, что удаляете Active Directory из последнего контроллера домена в домене и сам домен тоже будет удален. Типовой файл ответов, предназначенный для удаления дополнительного контроллера домена, показан ниже:

[Deinstall]

RebootOnSuccess=Yes

lsLastDCInDomain=No

AdministratorPassword=passivord

Passwo rd =password

UserName=Administrator

Автоматизированное восстановление системы

Один из вариантов резервирования и восстановления в Windows Server 2003 - это автоматизированное восстановление системы (Automated System Recovery - ASR). Эта опция упрощает процесс восстановления данных состояния системы. Прежде чем вы будете использовать ASR, создайте ASR-копию, т.е. помощью инструмента Backup сделайте резервную копию данных состояния системы и создайте загрузочный диск ASR. Загрузочный диск содержит файлы, необходимые для загрузки сервера, а также информацию о конфигурации жесткого диска на сервере и резервную копию состояния системы. Если сервер выйдет из строя, эта ASR-копия может использоваться для частичной автоматизации восстановления сервера.

Если вы сделали какие-либо изменения к Active Directory после создания резервной копии, то они будут отсутствовать в копии. Однако другие контроллеры домена в домене будут иметь самую современную информацию. Если вы восстанавливаете контроллер домена в связи с поломкой сервера, то контроллер домена должен получить изменения от своих партнеров по репликации после того, как закончится восстановление. Для этого сделайте восстановление без полномочий.

Чтобы сделать восстановление без полномочий, выполните следующие действия.

Восстановите отказавший контроллер домена и повторно установите на сервере систему Windows Server 2003. После восстановления сер-

вера перезапустите его и нажмите клавишу F8, чтобы загрузить Windows Advanced Options Menu (Меню дополнительных параметров Windows).

Выберите загрузку контроллера домена в режиме восстановления службы каталога Directory Services Restore Mode (Windows Domain Controllers Only) (Только контроллеры домена с системой Windows)). После этого контроллер домена загрузится в безопасном режиме, но не будут загружены компоненты Active Directory.

Выберите операционную систему, которую вы хотите запустить.

Войдите на сервер, используя учетную запись Administrator с паролем Directory Services Restore (Восстановление службы каталога), который был сконфигурирован на контроллере домена при инсталляции Active Directory.

Испсшьзуйте программку создания резервной копии и восстановления системы, чтобы восстановить данные System State (Состояние системы) на сервере.

После восстановления данных перезагрузите контроллер домена.

После перезагрузки контроллер домена свяжется со своими партнерами по репликации и начнет обновлять собственную базу данных, чтобы отразить все изменения доменной информации, сделанные с момента создания резервной копии.

Примечание. Восстанавливать информацию Active Directory могут только локальные администраторы. Эта учетная запись создается при инсталляции Active Directory на контроллере домена. Пароль для нее конфигурируется в это же время. Пароль может быть переустановлен только через утилиту Ntdsutil.

Автономная дефрагментация базы данных Active Directory

Как говорилось выше, процесс онлайновой дефрагментации не может сократить размер базы данных Active Directory. При нормальных обстоятельствах это не является проблемой, потому что страницы базы данных, которые очищены в процессе онлайновой дефрагментации, просто снова используются по мере добавления новых объектов к Active Directory. Однако, в некоторых случаях, можно использовать автономную дефрагмен-тацию для сокращения полного размера базы данных. Например, если вы удаляете GC-каталог из контроллера домена, нужно выполнить автономную дефрагментацию в базе данных, чтобы очистить место, которое ис-пользовалось в базе данных для хранения информации GC. Потребность в автономной дефрагментации существует в среде, состоящей из нескольких доменов, где GC каталог может стать очень большим.

Чтобы выполнить автономную дефрагментацию, выполните следующие шаги.

Сделайте резервную копию информации Active Directory на контроллер домена (см. гл. 15).

Перезагрузите контроллер домена. Во время загрузки сервера нажмите клавишу F8, чтобы отобразить меню дополнительных параметров Windows. Выберите режим Directory Services Restore (Восстановление службы каталога) (Только для контроллеров домена с системой Windows).

Войдите в систему, используя учетную запись Administrator (Администратор). Используйте пароль, который вы вводили как пароль режима восстановления службы каталога, когда назначали контроллер домена.

Откройте командную строку и напечатайте ntdsutil.

В командной строке утилиты Ntdsutil напечатайте files.

В командной строке утилиты File Maintenance (Обслуживание файлов) напечатайте info. Эта опция отображает текущую информацию о пути и размере базы данных Active Directory и ее журналов.

Напечатайте compact to drive:\directory. Выберите диск и каталог, которые имеют достаточно места для хранения всей базы данных. Если название пути каталога содержит пробелы, путь должен быть заключен в кавычки.

Процесс автономной дефрагментации создает новую базу данных по имени Ntds.dit в указанном вами месте. По мере копирования базы данных в новое место она дефрагментируется.

Когда дефрагментация закончена, напечатайте дважды quit, чтобы возвратиться к приглашению ко вводу команды.

Скопируйте дефрагментированный файл Ntds.dit поверх старого файла Ntds.dit в место расположения базы данных Active Directory.

Перезагрузите контроллер домена.

Примечание. Если вы дефрагментировали базу данных, потому что было удалено много объектов из Active Directory, вы должны повторить эту процедуру на всех контроллерах домена.

Безопасность протокола NTLM

Второй вариант аутентификации на контроллере домена Windows Server 2003 должен использовать NTLM-аутентификацию. Она поддерживается для совместимости с клиентскими компьютерами, на которых выполняются системы Windows NT 4, Windows 95 и Windows 98. Этот протокол используется в следующих ситуациях.

Когда компьютер, на котором выполняются системы Windows 95, Windows 98 или Windows NT, подтверждает свою подлинность на контроллере домена Windows Server 2003. На компьютерах с системами Windows 95 и Windows 98 должна быть установлена служба Directory Services Client, или эти операционные системы смогут подтверждать подлинность только с использованием протокола LAN Manager.

Когда компьютер, на котором выполняются системы Windows XP Professional или Windows Server 2003, подтверждает подлинность на Windows NT 4 Server.

Когда любой клиент обращается к автономному серверу с системой Windows Server 2003.

Когда клиент, на котором выполняются системы Windows XP Professional или Windows 2000, пробует войти на контроллер домена с Windows Server 2003, но не способен подтвердить подлинность, используя протокол Kerberos. В этом случае NTLM аутентификация может использоваться как альтернативный протокол.

Протокол NTLM значительно менее безопасен, чем Kerberos. С пакетом Windows NT 4 Service Pack 4 компания Microsoft представила новую версию протокола NTLM с именем NTLMv2. Эта новая версия включает дополнительную защиту, такую как создание уникального ключа сеанса каждый раз при установлении нового подключения, а также расширенный процесс обмена ключами для защиты ключей сеанса.

Блокирование разрешения: используйте осторожно

Использование блокирования разрешения может привести к тому, что работать с моделью защиты вашей службы Active Directory будет очень трудно. Есть множество различных сценариев, в которых вы можете предусмотреть блокировку разрешения. Один из них состоит в том, что вы можете использовать Deny (Запретить) для удаления некоторых унаследованных разрешений. Например, вы можете предоставить разрешения Modify на контейнерном уровне, но заменить его на Read-Only (Только для чтения) далее вниз по иерархии. В этом же сценарии вы можете блокировать разрешение Write на любых объектах или свойствах далее вниз по иерархии.

Еще одним сценарием, в котором можно было бы использовать Deny, является создание контейнера, требующего более высокой защиты. Например, имеется контейнер для всех должностных лиц, и нужно сделать так, чтобы обычный пользователь не смог читать свойства учетных записей должностных лиц. Вы можете блокировать разрешение Read для контейнера, используя группу Domain Users (Пользователи домена). В результате пользователям будет запрещено читать объекты каталога, включая администраторов. Из-за осложнений, которые может вызвать использование Deny, вы должны применять эту опцию с осторожностью.

В большинстве случаев вместо блокировки разрешений можно удостовериться, что пользователю или группе не были даны эти разрешения. Если пользователь при этом не является членом группы, которой были предоставлены разрешения, он не будет иметь доступа к объектам. Вам не обязательно блокировать разрешение для предотвращения доступа пользователей к объектам Active Directory.

Один из немногих сценариев, в которых выгодно использовать Deny, состоит в том, что группа должна иметь определенные разрешения, а один или более пользователей этой же группы должны иметь разрешения более низкого уровня. Например, вы можете создать группу по имени Account Admins, которая отвечает за управление всеми учетными записями пользователей в домене. Некоторые члены этой группы могут быть временными служащими, которые должны управлять всеми учетными записями пользователей в домене, но не имеют права изменять свойства учетных записей должностных лиц. В этом случае вы можете назначить группе Account Admins разрешение управлять учетными записями

пользователей в домене, затем создать OU для учетных записей должностных лиц и группу для временных членов группы Account Admins. Затем можно заблокировать право временных пользователей изменять какие-либо учетные записи пользователей в OU должностных лиц.

Таким образом, конфигурирование защиты объектов Active Directory может затрагивать большое количество взаимосвязанных переменных. Многие компании могут начинать с довольно простого проекта защиты, в котором маленькой группе администраторов предоставляются все разрешения в Active Directory. В большинстве случаев начальная конфигурация защиты Active Directory ясно задокументирована. Однако со временем она становится более запутанной. Иногда другой группе администраторов предоставляется набор разрешений для выполнения определенной задачи в течение определенного периода времени. Предоставить разрешение просто, но часто случается так, что впоследствии разрешения забывают удалить. Часто модификации защиты, сделанные после начального развертывания Active Directory, не документируются.

Для любой структуры Active Directory существует возможность того, что текущая конфигурация защиты окажется более сложной, чем первоначально разработанная конфигурация. Иногда это кончается тем, что пользователи имеют больше разрешений, чем следует. К счастью, в Windows Server 2003 есть инструмент, который может использоваться для определения фактических разрешений, представленных участнику безопасности для доступа к объектам Active Directory.

Обратитесь к свойствам объекта через соответствующий инструмент администрирования Active Directory. Выберите вкладку Security (Безопасность), щелкните на Advanced (Дополнительно), а затем выберите вкладку Effective Permissions (Фактические разрешения). На рисунке 9-7 показано окно инструмента Active Directory Users And Computers. Чтобы определить фактические разрешения для определенной учетной записи пользователя или группы, щелкните Select (ВыборХ а затем найдите имя группы или пользователя. Выбрав имя, щелкните на ОК. Окно Effective Permissions (Фактические разрешения) отображает все разрешения, которые предоставлены выбранному участнику безопасности для доступа к данному объекту Active Directory.

Примечание. Данный инструмент имеет некоторые ограничения, которые могут влиять на отображаемые фактические разрешения. Инструмент определяет фактические разрешения, основанные на наследовании и явно определенных разрешениях для учетной записи пользователя и его группы. Однако пользователь может также получить некоторые разрешения на основании того, как он входит в систему и соединяется с объектом. Например, в Windows Server 2003 вы можете назначать разрешения для группы Interactive (членом этой группы становится каждый, кто cделал вход на компьютер) или группы Network Login (каждый, кто обращается к информации по сети). Описанный выше инструмент Active Directory не может определять разрешения, предоставленные пользователю на основании принадлежности к этим типам групп. Кроме того, он может определять разрешения, используя только разрешения человека, выполняющего инструмент. Например, если пользователь, который выполняет инструмент, не имеет разрешения читать состав некоторых групп, к которым принадлежит интересующий его пользователь, то инструмент не способен точно определить разрешения.

Рис. 9-7. Отображение фактических разрешений для объекта Active Directory

Централизованный каталог

Active Directory является единственной централизованной службой каталога, которая может быть реализована в пределах предприятия. Это упрощает сетевое администрирование, поскольку администраторы не должны соединяться с несколькими каталогами, чтобы выполнять управление учетными записями. Другая выгода от использования централизованного каталога состоит в том, что он может также использоваться другими приложениями, такими как Exchange Server 2000. Это упрощает полное сетевое администрирование, так как используется единая служба каталога для всех приложений.

Что следует отслеживать

Для мониторинга общего системного «здоровья» Active Directory нужно отслеживать работу, связанную со службой, и индикаторы функционирования, связанные с сервером, а также события. Вы должны гарантировать, что Active Directory и контроллеры домена, на которых она выполняется, работают в оптимальном режиме. При проектировании своей системы мониторинга планируйте наблюдение за следующими областями работы.

Рис. 14-6. Окно Event Properties (Свойства событий) для записи в журнал событий

Репликация Active Directory. Функционирование репликации существенно для обеспечения сохранности данных в пределах домена.

Службы Active Directory. Эти индикаторы функционирования отслеживаются с помощью счетчиков NTDS в инструменте администрирования Performance.

Хранилище базы данных Active Directory. Дисковые тома, которые содержат файл базы данных Active Directory Ntds.dit и файлы журналов .log, должны иметь достаточно свободного пространства, чтобы допускать нормальный рост и функционирование.

Функционирование службы DNS и «здоровье» сервера. Поскольку Active Directory полагается на DNS при поиске ресурсов в сети, то сервер DNS и сама служба должны работать в нормальных пределах, чтобы Active Directory удовлетворяла заданному уровню качества обслуживания.

Служба репликации файлов (File Replication Service - FRS). Служба FRS должна работать в пределах нормы, чтобы гарантировать, что общий системный том (Sysvol) реплицируется по всему домену.

«Здоровье» системы контроллера домена. Мониторинг этой области должен охватывать все аспекты здоровья сервера, включая счетчики, характеризующие использование памяти, процессора и разбиение на страницы.

«Здоровье» леса. Эта область должна отслеживаться для того, чтобы проверить доверительные отношения и доступность сайта.

Хозяева операций. Отслеживайте каждого хозяина операций FSMO, чтобы гарантировать «здоровье» сервера. Кроме того, проводите мониторинг для обеспечения доступности GC-каталога, позволяющего пользователям входить в систему и поддерживать членство универсальных групп.

Делегирование административных задач

В этой главе мы имеем дело с гарантией безопасности объектов Active Directory. Все сказанное до сих пор являлось подготовкой к данному разделу, который посвящен использованию опций защиты для делегирования административных задач. Поскольку все объекты в Active Directory имеют ACL-список, вы можете управлять административным доступом к любому свойству любого объекта. Это означает, что вы можете предоставлять другим администраторам Active Directory очень точные разрешения, чтобы они могли выполнять только делегированные им задачи.

Хотя при делегировании административных прав можно очень сильно их детализировать, необходимо поддерживать равновесие между сохранением максимально возможной простоты вещей и удовлетворением требований безопасности. В большинстве случаев делегирование административных разрешений в Active Directory подпадает под один из следующих сценариев.

Назначение полного управления одной OU. Довольно типична ситуация, когда компания имеет несколько офисов с локальным администратором в каждом офисе, который должен управлять всеми объектами локального офиса. Этот вариант может также использоваться компаниями, которые слили домены ресурсов Windows NT в OU одного домена Active Directory. Прежним администраторам доменов ресурсов можно дать полное управление всеми объектами, расположенными в определенной OU. Использование этой опции означает, что можно практически полностью децентрализовать администрирование вашей организации, имея единственный домен.

Назначение полного управления определенными объектами в OU. Это разновидность первого сценария. В некоторых случаях компания может иметь несколько офисов, но локальные администраторы должны управлять только определенными объектами в OU данного офиса. Например, можно позволить локальному администратору управлять всеми объектами пользователей и групп, но не компьютерными объектами. В ситуации, когда домены ресурсов стали организацион-ньши единицами (OU), вы, возможно, захотите, чтобы администраторы OU управляли всеми компьютерными учетными записями и локальными группами в OU, но не пользовательскими объектами.

Назначение полного управления определенными объектами всего домена. Некоторые компании имеют высоко централизованное администрирование пользователями и группами, когда только одна группа имеет разрешение добавлять и удалять учетные записи групп и пользователей. В этом сценарии данной группе можно давать полное управление объектами пользователей и групп независимо от того, где в пределах домена расположены объекты. Этот сценарий довольно типичен для компании с централизованной группой администрирования компьютерами и берверами. Компьютерной группе можно дать полное управление всеми компьютерными объектами в домене.

Назначение прав на модификацию только некоторых свойств объектов. В некоторых случаях можно предоставить группе административное разрешение управлять поднабором свойств объекта. Например, устанавливать пароли для всех учетных записей пользователя, но не иметь других разрешений. Отделу кадров можно дать разрешение на модификацию личной и открытой информации, касающейся всех учетных записей пользователя в домене, но не давать разрешение на создание или удаление учетных записей пользователя.

Можно использовать эти опции и любую их комбинацию в Active Directory Windows Server 2003. Один из способов конфигурирования делегированных разрешений состоит в прямом обращении к списку ACL для объекта и конфигурировании разрешений. Это может быть достаточно сложным из-за большого числа доступных опций и реальной возможности сделать ошибку.

Чтобы сделать эту задачу более легкой, Active Directory Windows Server 2003 включает Delegation Of Control Wizard (Мастер делегирования управления).

Чтобы использовать Delegation Of Control Wizard, выполните следующие действия.

Откройте инструмент Active Directory Users And Computers и найдите родительский объект, которому нужно делегировать управление. В большинстве случаев делегировать управление можно на уровне OU, домена или контейнера, например, на уровне контейнеров Computers (Компьютеры) или Users (Пользователи). Щелкните правой кнопкой мыши на родительском объекте и выберите Delegate Control (Делегировать управление). Щелкните на кнопке Next (Далее).

На странице Users Or Groups (Пользователи или группы) выберите пользователей или группы, которым вы хотите делегировать управление. Щелкните на кнопке Add (Добавить), чтобы просмотреть Active Directory для поиска соответствующих пользователей или групп.

Затем выберите задачи, которые вы хотите делегировать. Окно (рис. 9-11) дает вам возможность выбрать задачи из списка обычных или создать собственную задачу для делегирования.

Рис. 9-11. Использование Delegation Of Control Wizard (Мастер делегирования управления) для выбора обычной задачи или создания собственной задачи для делегирования

Если вы выберите создание собственной задачи, можете задать тип объектов, которым вы хотите делегировать административные разрешения (рис. 9-12).

Рис. 9-12. Выбор типа объектов, которым будут делегированы разрешения

Можно выбрать уровни разрешений, которые вы хотите применить к объекту: полный контроль над объектом или доступ к определенным свойствам (рис. 9-13).

Рис. 9-13. Выбор специфических разрешений для делегирования

Delegation Of Control Wizard значительно облегчает делегирование управления по сравнению с конфигурированием разрешений через ACL-списки. Однако эффект от применения обоих методов одинаков, т.е. ACL-списки объектов изменяются для обеспечения соответствующего уровня доступа.

Делегирование администрирования объектов GPO

Как говорилось в главе 9, одним из основных преимуществ Active Directory является функция делегирования многих административных задач в пределах организации. Управление групповыми политиками не является исключением - вы можете делегировать управление этим важным административным инструментом.

Имеются три опции, позволяющие делегировать администрирование групповыми политиками. С помощью первой опции можно делегировать разрешение создавать, удалять и изменять объекты GPO. По умолчанию это право имеют только члены групп Domain Admins (Администраторы домена) и Group Policy Creator Owners (Владельцы-создатели групповой политики). Группа Group Policy Creator Owners имеет дополнительное ограничение, состоящее в том, что члены этой группы имеют разрешение изменять параметры настройки только той групповой политики, которую они создавали сами. Если вы создаете в своей организации специальную группу администраторов, которые будут управлять групповой политикой, вы можете добавить этих администраторов к одной из групп. Вы можете предоставить право создавать и удалять групповые политики любой другой группе, но предоставить разрешения создавать или удалять объекты GPO сложнее, чем большинство сценариев делегирования разрешений. Вы должны дать пользователю разрешение создавать в Active Directory объекты GPO и разрешение записывать данные в папку %systemroot%\Sysvol\domainname\ Policies, в которой хранятся объекты GPT. Вы можете дать пользователям или группам разрешение изменять определенные объекты GPO, предоставляя им разрешения Read (Чтение) и Write (Запись) для объектов GPO.

Вторая опция позволяет делегирбвать права управления связями групповой политики. Эта опция не разрешает изменять какой-либо объект GPO, но позволяет добавлять или удалять связи объектов GPO с контейнерным объектом. Самый простой способ состоит в использовании Delegation Of Control Wizard (Мастер делегирования управления). В инструменте Active Directory Users And Computers (Пользователи и компьютеры Active Directory) щелкните правой кнопкой мыши на объекте, для управления которым вы хотите назначить другого пользователя или группу, а затем щелкните Delegate Control (Делегировать управление), чтобы запустить мастер. При запуске мастера на уровне OU одной из стандартных задач делегирования является разрешение на управление связями групповой политики (см. рис. 11-16).

Третий способ делегирования состоит в предоставлении пользователям права генерировать информацию Resultant Set of Policy (RSoP) (Ре-

зультирующий набор политик). Используйте Delegation Of Control Wizard для предоставления права генерировать инструмент RSoP в режиме регистрации или планирования (см. рис. 11-16). Вы можете назначать эти разрешения, редактируя список ACL на контейнерном объекте, предоставляя пользователю разрешение Write к атрибуту gPLink. Это фактически дает пользователю разрешение конфигурировать блокирование групповых политик на контейнерном уровне.

Рис. 11-16. Делегирование разрешений на управление связями групповой политики

Делегирование аутентификации

Одна из причин сложности доступа к сетевым службам состоит в том, что сетевая служба может быть распределена между несколькими серверами. Например, клиент для получения информации соединяется с крайним сервером внешнего интерфейса цепочки серверов, который должен подключиться к серверу базы данных, являющимся другим концом этой цепочки. Чтобы пользователь получил доступ только к санкционированной информации, для обращения к крайнему серверу базы данных должны использоваться «верительные грамоты» пользователя (вместо «верительных грамот» сервера внешнего интерфейса). В системе Windows 2000 протокол Kerberos обеспечивает это двумя способами: путем использования прокси-билетов (proxy tickets) и ретранслированных билетов (forwarded tickets). Если прокси-билеты разрешены, то клиент пошлет запрос на билет сеанса к центру KDC, требуя доступ к крайнему серверу. Служба KDC предоставит билет сеанса и установит на билете флажок PROXIABLE. Затем клиент представит билет сеанса серверу внешнего интерфейса, который использует его для доступа к информации, расположенной на крайнем сервере. Главная проблема с про-кси-билетами состоит в том, что клиент должен знать отличительные характеристики крайнего сервера. Другой вариант состоит в использовании ретранслированных билетов. Если эти билеты разрешены, то кли-

ент посылает запрос AS Exchange к центру KDC, требуя билет TGT, позволяющий серверу внешнего интерфейса обратиться к крайним серверам. Служба KDC создает билет TGT и посылает его клиенту для пересылки серверу внешнего интерфейса, который использует билет TGT для получения билета сеанса, позволяющего обратиться к крайнему серверу от имени клиента.

Имеется два существенных недостатка, связанных с реализацией делегирования аутентификации в системе Windows 2000. Первый недостаток состоит в том, что делегирование аутентификации может использоваться только в том случае, если клиент аутентифицирован через протокол Kerberos. Клиенты с системами Windows NT, Microsoft Windows 95 и Windows 98 не могут использовать делегирование аутентификации. В Windows Server 2003 клиент может использовать любой опознавательный протокол. Второй недостаток системы Windows 2000 касается защиты делегирования. В Windows 2000 после получения сервером внешнего интерфейса ретранслированного билета от центра KDC он может использовать его для доступа к любой сетевой службе от имени клиента. Windows Server 2003 имеет опцию, ограничивающую делегирование, т.е. учетную запись можно сконфигурировать так, что это делегирование будет применяться только для определенных сетевых служб (основываясь на основных именах служб). Ограниченное делегирование доступно в случае, если функциональный уровень домена установлен на функциональный уровень Windows Server 2003.

Для успешного делегирования аутентификации нужна гарантия, что и учетная запись пользователя, и учетная запись компьютера (или службы) сконфигурированы так, чтобы поддерживать делегирование аутентификации. Для этого обратитесь к окну Properties (Свойства) пользователя через инструмент Active Directory Users And Computers (Пользователи и компьютеры Active Directory), выберите вкладку Account (Учетная запись), а затем просмотрите список Account Options (Опции учетной записи). Удостоверьтесь, что oпция Account Is Sensitive And Cannot Be Delegated (Учетная запись точна и не может быть делегирована) не выбрана. (По умолчанию опция не выбрана.) Чтобы сконфигурировать учетную запись службы для делегирования, нужно определить, является ли учетная запись, используемая службой для входа в систему, нормальной учетной записью пользователя, или она является учетной записью LocalSystem. Если служба выполняется под нормальной учетной записью пользователя, обратитесь к вкладке Account пользователя и удостоверьтесь, что опция Account Is Sensitive And Cannot Be Delegated не выбрана. (По умолчанию она не выбрана.) Если служба выполняется под учетной записью LocalSystem, то делегирование было сконфигурировано в окне Properties компьютерной учетной записи (см. рис. 8-6). Чтобы реализовать уровень аутентификации Windows 2000, выберите опцию Trust This Computer For Delegation To Any Service (Kerberos Only) (Доверять этому компьютеру при делегиро-

вании к любой службе (Только протокол Kerberos)). Чтобы реализовать усовершенствованный уровень аутентификации Windows Server 2003, выберите опцию Trust This Computer For Delegation To Specified Services Only (Доверять этому компьютеру только при делегировании к указанной службе). Затем укажите, должен ли клиент подтверждать подлинность только с использованием протокола Kerberos, или он может использовать любой другой протокол, а затем выбрать службы (основываясь на основных именах служб, зарегистрированных в Active Directory), которым компьютер может представлять делегированные «верительные грамоты».

Рис. 8-6. Конфигурирование ограниченного делегирования для учетной записи компьютера

Делегированное администрирование

Одно из ограничений базы данных Windows NT 4 SAM состояло в том, что административные права были доступны только в виде «все или ничего». Чтобы дать пользователю любую степень административных прав требовалось, чтобы вы сделали пользователя членом группы Domain Admins. Этот уровень административных прав давал пользователю, по существу, безграничную власть в пределах домена, включая право удалять других пользователей из группы Domain Admins. Такой метод делегирования административных функций не был безопасным. С другой стороны, Active Directory предоставляет администраторам возможность делегировать административные права. Используя мастер Delegation Of Control Wizard (Делегирование управления) или устанавливая определенные разрешения на объекты Active Directory, администраторы могут предлагать тонко настроенные административные права. Например, вы можете назначить определенной учетной записи пользователя административное право сбрасывать пароли в домене, но не создавать, удалять или как-либо изменять пользовательский объект.

Делегированные зоны

Поскольку система DNS использует иерархическое пространство имен, должен существовать механизм соединения разных уровней иерархии. Например, если клиент соединяется с сервером, который является полномочным для домена первого уровня сот, и запрашивает сервер в домене Contoso.com, corn-сервер должен уметь определять, какой сервер имен является полномочным для домена Contoso.com. Это возможно при помощи записей делегирования (delegation records).

Запись делегирования представляет собой указатель на домен низшего уровня, который идентифицирует сервер имен для домена низшего уровня. Например, на рисунке 3-4 показано, что DNSl.Contoso.com является полномочным сервером имен для домена Contoso.com. DNS2 и DNS3 являются полномочными серверами имен для домена NAmerica.Contoso.com. Сервер DNS1 считается полномочным для домена NAmerica.Contoso.com, но он не имеет всех записей ресурса дочерних доменов. Однако сервер DNS1 использует запись делегирования, указывающую на DNS2 и DNS3 как на серверы имен для дочернего домена. Когда клиент соединяется с сервером DNS1, запрашивая информацию об NAmerica.Contoso.com, сервер перешлет клиента на сервера имен дочернего домена.

Деревья доменов

Домены, которые создаются в инфраструктуре Active Directory после создания корневого домена, могут использовать существующее пространство имен Active Directory совместно или иметь отдельное пространство имен. Чтобы выделить отдельное пространство имен для нового домена, нужно создать новое дерево домена. Независимо от того, используется ли единственное пространство имен или несколько, дополнительные домены в том же самом лесу функционируют совершенно одинаково. Создание дополнительных деревьев доменов связано исключительно с организационными проблемами и проблемами именования, оно никак не затрагивает функциональные возможности. Дерево доменов содержит, по крайней мере, один домен. Даже организация с единственным доменом имеет дерево доменов. Использование нескольких деревьев вместо дочерних доменов влияет на конфигурацию DNS, об этом вы узнаете в гл. 3.

Дерево доменов образуется в том случае, когда организация создает домен вслед за созданием корневого домена леса (forest root domain), но не хочет использовать существующее пространство имен. В случае Contoso, если существующее дерево доменов использует пространство имен Contoso.com, может быть создан новый домен, который использует совершенно другое пространство имен, например, Fabrikam.com. Если в дальнейшем потребуется создание доменов, чтобы удовлетворить потребностям единицы Fabrikam, они могут создаваться как дочерние от дерева доменов Fabrikam. На рисунке 2-7 показана схема организации Contoso с несколькими доменными деревьями.

Рис. 2-7. Корпорация Contoso с несколькими доменными деревьями

Деревья доменов и доверительные отношения

По мере добавления доменов к лесу вы можете делать это в конфигурации с несколькими деревьями или в единственном дереве. Если вы добавляете домены в единственное дерево, то они будут иметь смежное пространство имен, т.е. подпадать под пространство имен корневого домена. Часто это является наилучшим проектом для централизованной корпорации, где все деловые подразделения известны под одним именем. Однако если корпорация имеет несколько деловых подразделений со своеобразными отличительными чертами, то может возникнуть значительное сопротивление к использованию пространства имен другого делового подразделения. В этих случаях вы должны добавлять домены в отдельные деревья, создавая, таким образом, несколько пространств имен.

С функциональной точки зрения между развертыванием единственного дерева или нескольких деревьев нет почти никакого различия. В

любом случае все домены совместно используют транзитивные доверительные отношения с другими доменами, GC и конфигурационный контейнер. Главная сложность в использовании нескольких деревьев состоит в разработке пространства имен DNS и конфигурации серверов DNS. Но с появлением условных ретрансляторов (conditional forwarders) и сокращенных зон (stub zones) эта процедура в Windows Server 2003 упростилась.

Если вы развертываете несколько доменов, и пользователи часто обращаются к ресурсам, расположенным в других доменах или входят на них, вы, возможно, захотите добавить прямые доверительные отношения (shortcut trusts) к проекту своего домена. Прямые доверительные отношения используются для улучшения производительности при доступе к ресурсам или при входе в систему с разных доменов. По умолчанию дове- • рительные отношения между доменами в Active Directory являются или родительско-дочерними, или доверительными отношениями корня дерева. Каждая родительско-дочерняя пара совместно использует двухсторонние доверительные отношения, так же как и корни каждого дерева. Поскольку доверительные отношения транзитивны, это означает, что все домены в лесу доверяют друг другу. Однако когда пользователь входит в домен, не являющийся его домашним доменом, возможно, что процессу входа в систему придется пересекать весь путь доверительных отношений. Например, корпорация имеет структуру домена, показанную на рисунке 5-4. Если пользователь с учетной записью в домене Asia.Fab-rikam.com входит в домен Canada.NAmerica.Contoso.com Contoso.com, то начальный запрос входа в систему пойдет на контроллер домена в канадском домене. Запрос на вход в систему должен ссылаться на доверительные отношения с доменом NAmerica, затем с доменом Contoso, далее с доменом Fabrikam и, наконец, с доменом Asia. Прямые доверительные отношения могут сокращать путь доверительных отношений. Например, если прямые доверительные отношения сконфигурированы между доменами Canada и Asia, запрос на вход в систему может быть отправлен контроллеру домена в домене Asia напрямую.

Совет. Поскольку прямые доверительные отношения добавляют дополнительные административные накладные расходы, их нужно реализовывать только при необходимости. Они будут нужны только в том случае, если путь взаимных доверительных отношений включает более четырех или пяти доменов, если пользователи часто входят в систему или пользуются ресурсами в других доменах, не являющихся их собственными.

Рис. 5-4. Прямые доверительные отношения могут использоваться для оптимизации доступа к ресурсам разных доменов

Дезактивация объектов схемы

В Windows Server 2003 сетевые администраторы имеют возможность «дезактивировать», или выключить, классы, схемы и атрибуты. В результате вы можете переопределять атрибуты и классы вместо необходимости создавать новый атрибут или класс в случае ошибки в определении какого-либо постоянного свойства. Предположим, что администратор решает расширить схему, чтобы включить в нее атрибут «Размер обу-

ви» объекта класса «Пользователь», и неосторожно устанавливает определение атрибута на integer (целое число). Получив отказ, администратор решает, что это должно быть строковое (string) значение, чтобы включать и размер, и ширину. Путем дезактивации атрибутов схемы первоначальный атрибут можно выключить и создать новый атрибут с тем же именем «Размер обуви» и с соответствующим определением. Без этой возможности администратор должен был бы создать новый атрибут с уникальным названием и целиком отказаться от атрибута «Размер обуви». В качестве подстраховки, чтобы предотвратить случайную дезактивацию, изменения, произведенные дезактивацией объектов схемы, являются обратимыми.

Расширение схемы не является сложной операцией, но перед ее осуществлением необходимо провести предварительное планирование, ведь все изменения схемы являются необратимыми. Объекты не могут быть удалены из схемы. Если вы сделаете ошибку при расширении схемы, вы можете отключить (дезактивировать) объект. В Windows Server 2003 дезактивированные объекты схемы могут снова использоваться при необходимости, а новые объекты схемы могут создаваться с тем же самым именем, которое имел дезактивированный объект.

Есть несколько моментов, которые надо иметь в виду при дезактивации класса схемы и объектов атрибутов. Сначала вы можете дезактивировать только классы и атрибуты, которые вы специально создавали, т.е. объекты Category 2. Вы не можете дезактивировать объекты Category 1 или базовую схему. Нельзя отключить атрибут, являющийся членом класса, который не дезактивирован. Это ограничение предотвращает ошибки в создании новых экземпляров недезактивированного класса, если становится нужен дезактивированный атрибут.

Чтобы дезактивировать объект атрибута или класса Category 2, установите булевое значение атрибута isDefunct объекта схемы на true (истина). Это можно выполнить, используя инструмент ADSI Edit (Редактирование ADSI) или оснастку Active Directory Schema (Схема Active Directory). На рисунке 2-3 показано, какие флажки параметров установки надо очистить для дезактивации атрибута EmployeeStartDate, созданного в примере, представленном ранее.

После того как объект схемы был дезактивирован, он считается несуществующим. Сообщения об ошибках в случае попытки создания нового экземпляра несуществующего класса или атрибута те же самые, которые появляются, если класс или атрибут схемы не существуют. Единственное действие, которое можно выполнить с дезактивированным

объектом схемы, состоит в его повторной активации. Для этого просто установите атрибут isDefunt на false (ложь). После активации несуществующего объекта схемы его можно снова использовать для создания новых экземпляров класса или атрибута. Процесс дезактивации/активации не влечет за собой никаких неблагоприятных последствий.

Рис. 2-3. Использование оснастки Active Directory Schema (Схема Active Directory) для дезактивации атрибута схемы

Динамическая система DNS

В прошлом сложность работы с DNS состояла в том, что вся зонная информация должна была вводиться вручную. До выхода документа RFC 2136 не существовало никакого способа автоматического обновления зонной информации DNS-сервера. В документе RFC 2136 описано, как DNS-серверы должны быть сконфигурированы, чтобы автоматически принимать обновления к записям ресурсов в зонных файлах. Эта опция называется динамической службой DNS (DDNS).

DNS-серверы Windows Server 2003 поддерживают динамическую службу DNS. По умолчанию все клиенты Windows 2000 и Windows XP Professional, а также Windows 2000 Server; Windows 2000 Advanced Server; Windows 2000 Datacenter Server; Windows Server 2003, Standard Edition; Windows Server 2003, Enterprise Edition и Windows Server 2003, Datacenter Edition автоматически обновляют свои записи ресурсов в DNS. Windows 2000 и контроллеры домена Windows Server 2003 автоматически регистрируют SRV-записи на DNS-серверах, которые используются для поиска контроллеров домена. DNS-серверы Windows Server 2003 будут

также принимать динамическую регистрацию записей с серверов динамической конфигурации хостов (DHCP). DHCP-сервер Windows Server 2003 может конфигурироваться для автоматического обновления DNS-записей для любого из его клиентов, включая Microsoft Windows 95, Microsoft Windows 98, Microsoft Windows Me или Microsoft Windows NT.